जीरो ट्रस्ट (जेडटी) एंटरप्राइज कंप्यूटिंग के लिए एक डेटा-केंद्रित साइबर सुरक्षा रणनीति है जो मानती है कि किसी भी अंतिम-उपयोगकर्ता, कंप्यूटिंग डिवाइस, वेब सेवा या नेटवर्क कनेक्शन पर भरोसा नहीं किया जा सकता है - भले ही एक्सेस अनुरोध संगठन के अपने नेटवर्क परिधि के भीतर से उत्पन्न हो।

जीरो ट्रस्ट मॉडल वितरित कंप्यूटिंग और लगातार बढ़ती हमले की सतह को ध्यान में रखने के लिए विकसित हुआ है। एकल साइन-ऑन (एसएसओ) रणनीति के विपरीत, जो उपयोगकर्ताओं को एक बार लॉग इन करने और प्रमाणीकरण कारकों को दोबारा दर्ज किए बिना कई नेटवर्क सेवाओं तक पहुंचने की अनुमति देती है, जीरो ट्रस्ट को हर बार नेटवर्क संसाधन का अनुरोध करने पर प्रमाणीकरण कारकों को सत्यापित करने और फिर से सत्यापित करने की आवश्यकता होती है। .

क्योंकि अविश्वसनीय खतरे वाले अभिनेता नेटवर्क के आंतरिक और बाहरी दोनों तरह से मौजूद होते हैं, ज़ीरो ट्रस्ट निम्नलिखित सिद्धांतों का समर्थन करता है:

- कभी भी भरोसा नहीं किया

- हमेशा सत्यापित करें

- कम से कम विशेषाधिकार लागू करें

ज़ीरो ट्रस्ट मॉडल का एक महत्वपूर्ण लक्ष्य दुर्भावनापूर्ण अभिनेताओं को एक लक्षित नेटवर्क में पार्श्व रूप से स्थानांतरित करने के लिए एक समझौता किए गए खाते का उपयोग करने से रोकना है।

अतीत में, साइबर सुरक्षा प्रयास नेटवर्क परिधि की सुरक्षा पर केंद्रित थे। वितरित क्लाउड और एज कंप्यूटिंग के विकास के साथ, नेटवर्क तत्व जो ऐतिहासिक रूप से एक्सेस नियंत्रण निर्णयों का हिस्सा नहीं थे, आवश्यक हो गए हैं - और किसी भी अन्य हमले की सतह की तरह ही संरक्षित करने की आवश्यकता है।

जीरो ट्रस्ट कैसे काम करता है

ज़ीरो ट्रस्ट कई स्रोतों से वास्तविक समय में एकत्रित जानकारी का उपयोग करके पारंपरिक नेटवर्क परिधि के अंदर और बाहर महत्वपूर्ण डेटा और संसाधनों की सुरक्षा करता है। इसके लिए DevOps टीमों और सुरक्षा इंजीनियरों को एक साथ काम करने और सभी प्रकार के नेटवर्क ट्रैफ़िक का निरीक्षण और लॉगिंग करने में सक्षम सुरक्षा प्रक्रियाओं का एक एकीकृत सेट डिज़ाइन करने की आवश्यकता है।

जीरो ट्रस्ट नेटवर्क एक्सेस (ZTNA) नेटवर्क संसाधनों तक पहुंच को सीमित करने के लिए कम से कम विशेषाधिकार (POLP) के सिद्धांत का उपयोग करता है। ZT आइडेंटिटी एंड एक्सेस मैनेजमेंट (IAM) प्रक्रियाएं यह तय करने के लिए उपयोगकर्ता नाम, पासवर्ड, डिवाइस प्रकार, आईपी पता और भौतिक स्थान सहित प्रासंगिक कारकों के संयोजन पर निर्भर करती हैं कि एक्सेस अनुरोध को अनुमति दी जानी चाहिए या अस्वीकार कर दिया जाना चाहिए।

जीरो ट्रस्ट में माइक्रोसेगमेंटेशन एक महत्वपूर्ण भूमिका निभा रहा है क्योंकि यह तार्किक रूप से एक बड़े नेटवर्क को छोटे, अधिक प्रबंधनीय खंडों में तोड़ देता है। नेटवर्क को माइक्रोसेगमेंट में विभाजित करने से नेटवर्क सुरक्षा इंजीनियरों को पारंपरिक, अखंड साइबर सुरक्षा आर्किटेक्चर की तुलना में काफी तेजी से और अधिक प्रभावी ढंग से घुसपैठ का पता लगाने और रोकने की अनुमति मिलती है, जो केवल नेटवर्क परिधि की सुरक्षा के लिए डिज़ाइन किए गए हैं।

ज़ीरो ट्रस्ट आर्किटेक्चर के लिए एक मजबूत साइबर सुरक्षा बुनियादी ढांचे की आवश्यकता होती है जो अलग-अलग (लेकिन संबंधित) साइबर सुरक्षा क्षमताओं के लिए पहुंच निर्णय लेने, लॉगिंग और लागू करने में सक्षम हो। नेटवर्क और इंजीनियरों को यह जानना होगा कि वास्तविक समय में दुर्भावनापूर्ण गतिविधि का संकेत देने वाले डेटा पैटर्न को देखने के लिए सॉफ़्टवेयर-परिभाषित नेटवर्किंग (एसडीएन) और मशीन लर्निंग (एमएल) एल्गोरिदम का उपयोग कैसे किया जाए। यह सुनिश्चित करने के लिए कि एक्सेस कंट्रोल प्रवर्तन यथासंभव विस्तृत रहे, सुरक्षा इंजीनियरों को यह भी जानना होगा कि कृत्रिम बुद्धिमत्ता (एआई) और रोबोटिक प्रोसेस ऑटोमेशन (आरपीए) प्रोग्रामिंग के साथ कैसे काम किया जाए जो एक्सेस अनुमतियां प्रदान या अस्वीकार करेगा।

जैसे-जैसे आईटी टीमें इष्टतम शून्य विश्वास कार्यान्वयन की ओर बढ़ रही हैं, सुरक्षा नीतियों को लागू करने के लिए स्वचालित प्रक्रियाओं और प्रणालियों का उपयोग करने पर निर्भरता बढ़ गई है।

शून्य विश्वास चुनौतियाँ और लाभ

जीरो ट्रस्ट कार्यान्वयन आसान नहीं है। जीरो ट्रस्ट सुरक्षा मॉडल पर जाने के लिए संगठन में प्रत्येक व्यक्ति को सत्यापन और पुनः सत्यापन अनुरोधों की आवश्यकता को समझने और प्रतिबद्ध होने की आवश्यकता होती है।

अपने सर्वोत्तम रूप में, एक सफल जीरो ट्रस्ट रणनीति यह सुनिश्चित करने में मदद करेगी कि किसी विशेष उपयोगकर्ता क्रेडेंशियल, हार्डवेयर डिवाइस या नेटवर्क सेवा से समझौता होने पर क्षति को तुरंत नियंत्रित और ठीक किया जा सकता है। हालाँकि, जब बैक एंड पर खराब तरीके से लागू किया जाता है, तो जीरो ट्रस्ट विलंबता और खराब उपयोगकर्ता अनुभव (यूएक्स) का कारण बन सकता है।

शून्य विश्वास बनाम जोखिम-आधारित प्रमाणीकरण

जीरो ट्रस्ट के पूरक और विलंबता को कम करने के लिए "जोखिम-आधारित प्रमाणीकरण" योजना का उपयोग किया जा सकता है। जोखिम-आधारित प्रमाणीकरण सुरक्षा इंजीनियरों को उन संसाधनों को रैंक करने की अनुमति देता है जिन्हें वे किसी विशिष्ट उपयोगकर्ता के आईपी पते से जुड़े जोखिम स्तर जैसे मानदंडों के आधार पर सुरक्षित करना चाहते हैं।

कभी भरोसा न करने और हमेशा सत्यापन करने के बजाय, आरबीए दृष्टिकोण कम जोखिम वाले इंटरैक्शन के लिए पहुंच नियंत्रण को समाप्त कर सकता है, लेकिन उन लेनदेन के लिए शून्य ट्रस्ट लागू कर सकता है जो उच्च स्तर का जोखिम पैदा करते हैं। ज़ीरो ट्रस्ट के इस हाइब्रिड संस्करण को "एडेप्टिव ऑथेंटिकेशन" भी कहा जा सकता है।

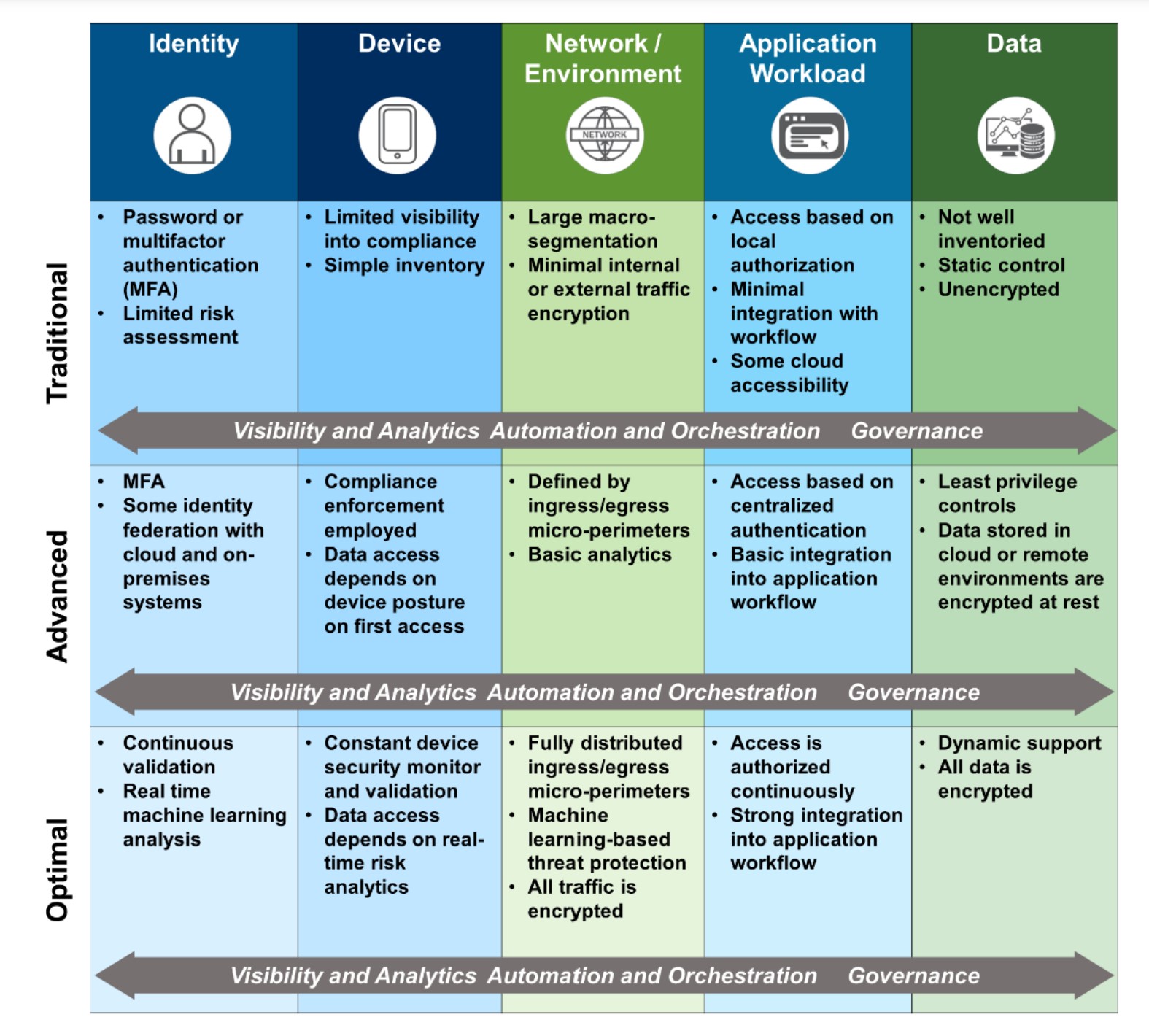

शून्य विश्वास परिपक्वता मॉडल

जीरो ट्रस्ट परिपक्वता मॉडल व्यवसायों को यह समझने में मदद करने के लिए एक रूपरेखा प्रदान करता है कि वे जीरो ट्रस्ट आर्किटेक्चर को पूरी तरह से लागू करने और अनुकूलित करने के कितने करीब हैं। परिपक्वता मॉडल एक प्रकार का विश्लेषणात्मक उपकरण है जो यह आकलन करने के लिए एक रूपरेखा प्रदान करता है कि एक व्यावसायिक पहल मूल सिद्धांतों और मानकों के वांछित सेट को पूरा करने के कितने करीब है।

शून्य ट्रस्ट परिपक्वता मॉडल का उपयोग स्तंभों के रूप में संदर्भित पांच मानदंडों की दिशा में प्रगति का मूल्यांकन करने के लिए किया जा सकता है:

पहचान - ज़ीरो ट्रस्ट कार्यान्वयन सेवाओं या डेटा के साथ पहचान की बातचीत की अवधि के दौरान किसी पहचान को मान्य और लगातार सत्यापित करने के लिए कारकों के संयोजन का कितनी अच्छी तरह उपयोग करता है?

डिवाइस - जब उपकरणों में सुरक्षा सुरक्षा और दृश्यता प्रदान करके नेटवर्क कंप्यूटिंग उपकरणों की अखंडता का आकलन करने की बात आती है तो जीरो ट्रस्ट कार्यान्वयन कितना प्रभावी है?

नेटवर्क - जीरो ट्रस्ट कार्यान्वयन नेटवर्क विभाजन और सुरक्षा को एप्लिकेशन वर्कफ़्लो की आवश्यकताओं के साथ कितनी बारीकी से संरेखित करता है?

एप्लिकेशन वर्कलोड - जीरो ट्रस्ट आर्किटेक्चर विकास प्रक्रिया के प्रत्येक चरण में सुरक्षा परीक्षण और सत्यापन को एकीकृत करने के लिए निरंतर एकीकरण और निरंतर तैनाती का उपयोग करके सॉफ्टवेयर अनुप्रयोगों के विकास और तैनाती के लिए शून्य ट्रस्ट सिद्धांतों को कितने प्रभावी ढंग से लागू करता है?

डेटा - ज़ीरो ट्रस्ट कार्यान्वयन किस हद तक साइबर सुरक्षा के लिए डेटा-केंद्रित दृष्टिकोण का उपयोग करता है जिसके लिए आईटी कर्मचारियों को डेटा संपत्तियों की पहचान, वर्गीकरण और सूची बनाने की आवश्यकता होती है ताकि वे अपनी सबसे महत्वपूर्ण डेटा संपत्तियों के लिए डेटा सुरक्षा को प्राथमिकता दे सकें?

जीरो ट्रस्ट का इतिहास

जबकि जीरो ट्रस्ट शब्द का श्रेय अक्सर जॉन किंडरवाग को दिया जाता है, कुछ सुरक्षा विशेषज्ञ इस शब्द को गढ़ने का श्रेय स्टीफन पॉल मार्श को देते हैं।

फॉरेस्टर अनुसंधान विश्लेषक, डॉ. चेज़ कनिंघम द्वारा प्रकाशित एक रिपोर्ट, जिसका शीर्षक है, "द ज़ीरो ट्रस्ट एक्सटेंडेड (जेडटीएक्स) इकोसिस्टम रिपोर्ट" आगे विस्तार से बताती है और बताती है कि कैसे एक एक्सटेंडेड ज़ीरो ट्रस्ट ढांचा नेटवर्क, डेटा, वर्कलोड, डिवाइस और लोगों का समर्थन कर सकता है।

0 Comments